“紅藍(lán)對抗”在金融業(yè)網(wǎng)絡(luò)安全建設(shè)中的實(shí)踐與思考

摘要:在網(wǎng)絡(luò)安全“實(shí)戰(zhàn)化、常態(tài)化、體系化”的背景下,金融業(yè)在網(wǎng)絡(luò)安全建設(shè)中呈現(xiàn)出實(shí)戰(zhàn)與合規(guī)并重的趨勢,“紅藍(lán)對抗”可有效評估企業(yè)網(wǎng)絡(luò)安全防御體系有效性,已逐步在金融行業(yè)進(jìn)行應(yīng)用。本文介紹了網(wǎng)絡(luò)安全領(lǐng)域“紅藍(lán)對抗”定義,以及對抗中紅軍、藍(lán)軍、紫隊(duì)等角色的職責(zé)和對抗開展的流程,并從對抗場景構(gòu)建、風(fēng)險控制、引入ATT&CK框架、應(yīng)急響應(yīng)、復(fù)盤總結(jié)等方面介紹金融業(yè)進(jìn)行“紅藍(lán)對抗”時的實(shí)踐經(jīng)驗(yàn),希望可以給金融同業(yè)開展“紅藍(lán)對抗”活動提供幫助。

關(guān)鍵詞:網(wǎng)絡(luò)安全、紅藍(lán)對抗、多維度對抗場景、實(shí)網(wǎng)演習(xí)、風(fēng)險控制、ATT&CK、加密webshell、應(yīng)急響應(yīng)、復(fù)盤總結(jié)、閉環(huán)管理

近年來,實(shí)戰(zhàn)化的網(wǎng)絡(luò)安全攻防演習(xí)在國家有關(guān)部門的推動下逐漸呈現(xiàn)出常態(tài)化趨勢,“實(shí)戰(zhàn)是檢驗(yàn)網(wǎng)絡(luò)安全防護(hù)能力的唯一標(biāo)準(zhǔn)”、“網(wǎng)絡(luò)安全說千遍不如打一遍”等實(shí)戰(zhàn)化理念已逐步在各個行業(yè)形成共識,金融業(yè)在網(wǎng)絡(luò)安全建設(shè)中也呈現(xiàn)出實(shí)戰(zhàn)與合規(guī)并重的趨勢。在此背景下,金融業(yè)開始加速推進(jìn)網(wǎng)絡(luò)安全建設(shè),大都初步形成了基于縱深防御和主動防御的網(wǎng)絡(luò)安全防御體系,但如何通過實(shí)戰(zhàn)化的手段評價企業(yè)網(wǎng)絡(luò)安全防御體系的防御水平,如何及時發(fā)現(xiàn)防御體系中的薄弱環(huán)節(jié),“紅藍(lán)對抗”應(yīng)運(yùn)而生。

一、“紅藍(lán)對抗”的定義

參考軍事演習(xí)中的紅藍(lán)對抗,網(wǎng)絡(luò)安全領(lǐng)域的紅藍(lán)對抗是指攻守雙方在實(shí)際環(huán)境中進(jìn)行網(wǎng)絡(luò)攻擊和防御的一種網(wǎng)絡(luò)安全攻防演練。通過持續(xù)的對抗、復(fù)盤、總結(jié)來不斷優(yōu)化防御體系的識別、加固、檢測、處置等各個環(huán)節(jié),從而提升企業(yè)整體的網(wǎng)絡(luò)安全防護(hù)能力。

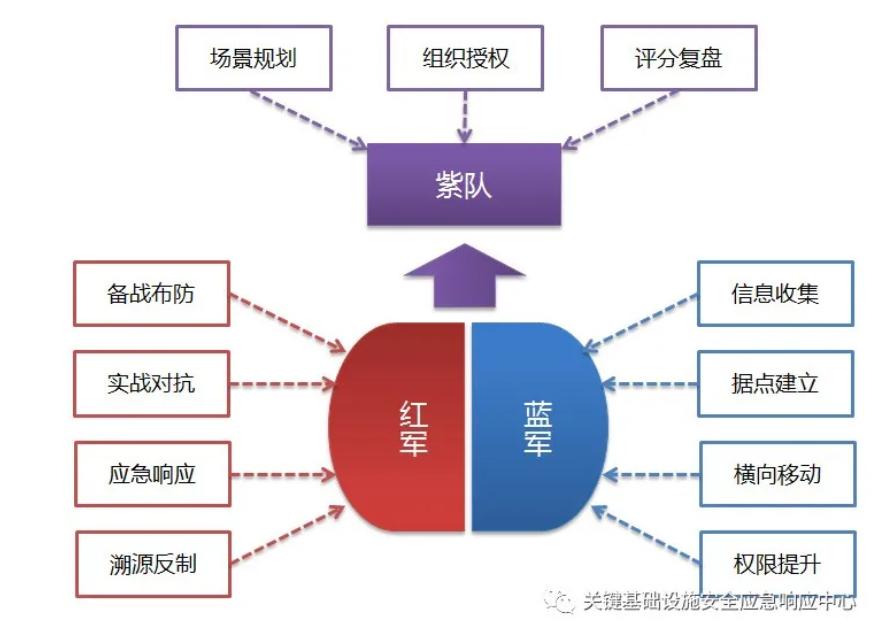

在對抗中,紅軍一般是指防守方,主要負(fù)責(zé)安全防護(hù)策略和措施,加固和整改風(fēng)險,對抗中進(jìn)行網(wǎng)絡(luò)安全監(jiān)測、預(yù)警、分析、驗(yàn)證、處置、應(yīng)急響應(yīng)和溯源反制等工作。

藍(lán)軍一般是指攻擊方,通過全場景、多層次的攻擊模擬,來衡量企業(yè)防護(hù)體系在面對真實(shí)攻擊時的防御水平。藍(lán)軍常見的攻擊手段包括信息收集、社會工程、建立據(jù)點(diǎn)、橫向移動、權(quán)限提升等等。

除此以外,“紅藍(lán)對抗”還需要一個組織方,一般稱為紫隊(duì),主要負(fù)責(zé)組織紅藍(lán)對抗的規(guī)劃、授權(quán)、決策、評分、復(fù)盤等工作。

“紅藍(lán)對抗”組織架構(gòu)具體如圖一所示:

圖1 紅藍(lán)對抗組織架構(gòu)圖

二、網(wǎng)絡(luò)安全“紅藍(lán)對抗”機(jī)制實(shí)踐

1、構(gòu)建多維度對抗場景,實(shí)網(wǎng)開展“紅藍(lán)對抗”

在“紅藍(lán)對抗”演練中,實(shí)施模式一般包括靶場模式和實(shí)網(wǎng)攻防模式兩種。金融行業(yè)業(yè)務(wù)環(huán)境復(fù)雜、IT環(huán)境種類繁多,而且目前國有大銀行核心系統(tǒng)基本基于IBM ZOS環(huán)境,在行業(yè)中特有,靶場模式一方面難以全面模擬金融業(yè)實(shí)際生產(chǎn)環(huán)境,另一方面也無法發(fā)現(xiàn)企業(yè)內(nèi)部真實(shí)問題等缺陷,一般來說,“紅藍(lán)對抗”演練在實(shí)網(wǎng)開展的效果更好。但與此同時,金融業(yè)對生產(chǎn)系統(tǒng)的穩(wěn)定運(yùn)行有嚴(yán)格的監(jiān)管要求,為了防止“紅藍(lán)對抗”對生產(chǎn)系統(tǒng)造成影響,金融業(yè)“紅藍(lán)對抗”實(shí)網(wǎng)演練環(huán)境可以先從企業(yè)測試環(huán)境開始積累實(shí)踐經(jīng)驗(yàn),根據(jù)企業(yè)自身實(shí)際情況,逐步推廣至生產(chǎn)環(huán)境。金融行業(yè)一般都建立了比較完整的測試環(huán)境,測試環(huán)境一是與生產(chǎn)環(huán)境一致性較高,二是在實(shí)戰(zhàn)中容易成為攻擊突破口,屬于企業(yè)安全防御體系的薄弱環(huán)節(jié),需要進(jìn)行針對性的對抗演練,可以說,金融行業(yè)測試環(huán)境是“紅藍(lán)對抗”的“天然靶場”。在測試環(huán)境實(shí)網(wǎng)絡(luò)開展對抗的同時,還須對藍(lán)軍的攻擊行為進(jìn)行嚴(yán)格的風(fēng)險控制并建立應(yīng)急處置措施,例如“不允許對業(yè)務(wù)系統(tǒng)進(jìn)行破壞性的操作、不允許使用SYN FLOOD、CC等拒絕服務(wù)攻擊手段、禁止使用帶有后門的工具、重保期間停止對抗”等等,最大限度減少對系統(tǒng)的影響。

為了全面模擬出金融業(yè)面臨的各類網(wǎng)絡(luò)安全風(fēng)險,提升演練效果,我們通過總結(jié)金融行業(yè)實(shí)戰(zhàn)對抗經(jīng)驗(yàn),構(gòu)建出多維度、層次化的實(shí)戰(zhàn)攻防對抗場景,包括:

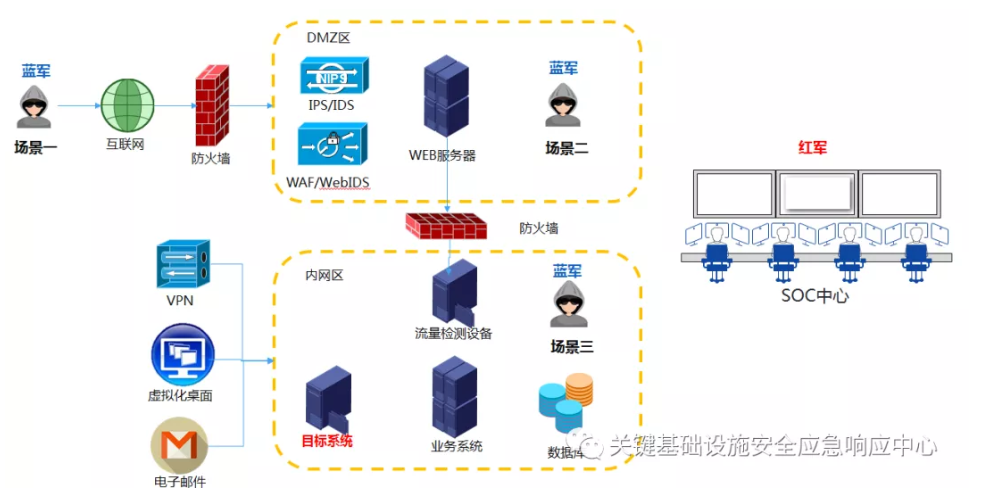

場景一:攻擊者通過互聯(lián)網(wǎng)漏洞、弱口令等手段進(jìn)入DMZ區(qū),實(shí)現(xiàn)外圍打點(diǎn);

場景二:攻擊者通過前期發(fā)現(xiàn)的互聯(lián)網(wǎng)漏洞在DMZ區(qū)建立據(jù)點(diǎn),搭建隧道,進(jìn)行縱向突破;

場景三:攻擊者利用VPN、虛擬云桌面設(shè)備0day、社會工程等方式,直接進(jìn)入企業(yè)內(nèi)網(wǎng),并進(jìn)行橫向移動;

紅藍(lán)對抗攻防場景具體如圖二所示:

圖2 紅藍(lán)對抗攻防場景示意圖

通過多維度、立體化的攻防場景的對抗,全面模擬出金融業(yè)面臨的各類網(wǎng)絡(luò)安全風(fēng)險,從而提升“紅藍(lán)對抗”演練效果。

2、借鑒ATT&CK技戰(zhàn)法,前沿技術(shù)重點(diǎn)突破

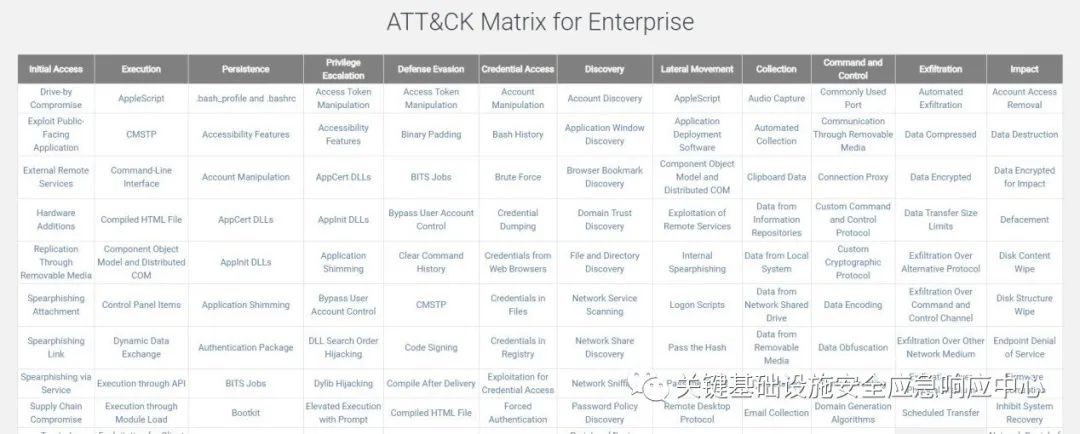

在“紅藍(lán)對抗”的實(shí)踐中,企業(yè)可以充分借鑒國際上主流的ATT&CK框架,開展更具針對性的對抗演練。ATT&CK框架在洛克希德-馬丁公司提出的KillChain模型的基礎(chǔ)上,構(gòu)建了一套更細(xì)粒度、更為全面的攻防知識庫,涵蓋了國際上APT組織常使用的12種戰(zhàn)術(shù)和200多種技術(shù),具體如圖三所示。

圖3 ATT&CK框架

對抗中,藍(lán)軍借鑒ATT&CK框架的攻擊技術(shù),建立起更加系統(tǒng)化、規(guī)范化的攻擊場景,并沉淀出適合金融業(yè)實(shí)際的攻擊知識庫和武器庫。紅軍研究ATT&CK框架中的監(jiān)控建議和緩解措施,建立起覆蓋Windows、Linux、Hpunix、AIX、AD域等環(huán)境的網(wǎng)絡(luò)安全監(jiān)控指標(biāo)體系。

除了借鑒ATT&CK,企業(yè)還可以通過總結(jié)參加國家組織的大型網(wǎng)絡(luò)安全攻防演習(xí)的經(jīng)驗(yàn),對于演習(xí)中前沿的攻防技術(shù)和武器進(jìn)行專題研究和對抗,如加密Webshell“冰蝎”、Powershell內(nèi)存馬、AD域滲透(攻擊手段涵蓋GPP、PTH、PHH、MS14-068、黃金票據(jù)、白銀票據(jù)等)、CobaltStrike攻防、后門免殺等等。藍(lán)軍在對抗中主動實(shí)施前沿攻擊技術(shù)和武器,一方面提升對抗攻擊強(qiáng)度和隱蔽性,另一方面提升藍(lán)軍整體作戰(zhàn)能力;紅軍在對抗中,分析上述前沿攻擊技術(shù)和武器的攻擊特征,跟進(jìn)各類開源檢測項(xiàng)目,研究系統(tǒng)層、應(yīng)用層、網(wǎng)絡(luò)層檢測方案,從而提升企業(yè)整體的安全防護(hù)能力。

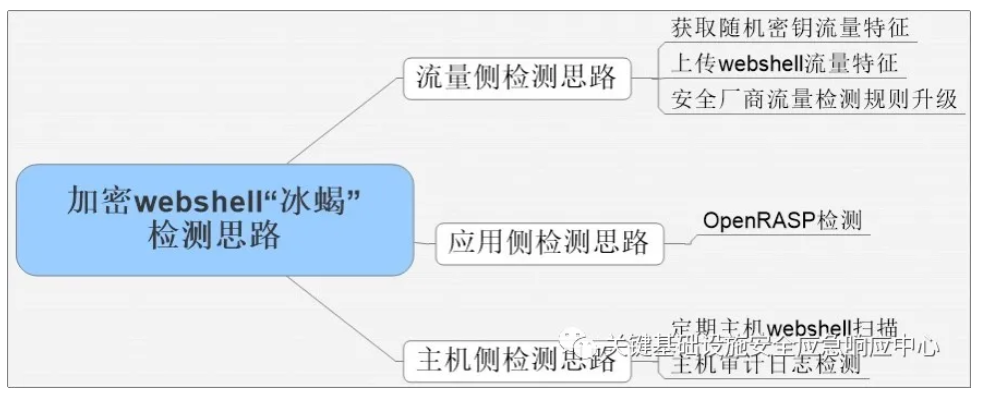

以加密webshell“冰蝎”為例,加密webshell在國家級大型攻防演習(xí)中大放異彩,由于流量加密,給防守方帶來較大困擾。我們通過對“冰蝎”進(jìn)行逆向分析、代碼審計,在流量層分析出產(chǎn)生隨機(jī)密鑰流量特征,在應(yīng)用層測試開源項(xiàng)目OpenRASP的檢測效果,在主機(jī)層進(jìn)行webshell掃描和審計日志分析,實(shí)踐中,對“冰蝎”已有較好的檢測效果。加密webshell“冰蝎”具體檢測思路如下圖所示:

圖4 加密webshell檢測思路

3、對抗戰(zhàn)果閉環(huán)管理,復(fù)盤總結(jié)舉一反三

“紅藍(lán)對抗”演練一般包括“規(guī)劃、準(zhǔn)備、對抗、復(fù)盤”四個階段,對每一輪演練發(fā)現(xiàn)的問題,企業(yè)都必須進(jìn)行全生命周期管理,形成安全閉環(huán),才能最大限度提升演練的效果。演練各個階段包含的內(nèi)容如下圖所示。

圖5 紅藍(lán)對抗演練階段

在演練的四個階段中,復(fù)盤是紅藍(lán)對抗的重點(diǎn)之一,每一輪“紅藍(lán)對抗”演練結(jié)束后,紫隊(duì)會對這一輪演練中紅軍、藍(lán)軍提交的戰(zhàn)果進(jìn)行確認(rèn)、評分、排名,并將藍(lán)軍滲透過程中的所有關(guān)鍵行為與紅軍檢測記錄到的數(shù)據(jù)進(jìn)行對賬,思考如何提高入侵感知能力,提高應(yīng)急響應(yīng)效率,提高入侵攻擊成本,提高攻擊溯源能力等等。紫隊(duì)會根據(jù)本輪紅藍(lán)對抗中的對抗特點(diǎn),動態(tài)調(diào)整評分機(jī)制,優(yōu)化實(shí)施方案,進(jìn)而加大攻防對抗力度。

針對發(fā)現(xiàn)的安全防護(hù)體系中的薄弱環(huán)節(jié),紅藍(lán)雙方共同提出解決方案,從而提升企業(yè)整體安全防護(hù)水平。同時,對于演練中發(fā)現(xiàn)的漏洞,需要納入企業(yè)現(xiàn)有漏洞修復(fù)流程進(jìn)行處置跟進(jìn),并舉一反三,防止類似的問題重復(fù)發(fā)生。

三、“紅藍(lán)對抗”進(jìn)一步展望

“紅藍(lán)對抗”是企業(yè)網(wǎng)絡(luò)安全防御能力的試金石,企業(yè)可通過開展常態(tài)化的內(nèi)部“紅藍(lán)對抗”來不斷完善對抗機(jī)制,從而提升演練效果,做好內(nèi)部紅藍(lán)軍隊(duì)伍建設(shè)。未來,企業(yè)可進(jìn)一步引入外部藍(lán)軍的力量來加大攻防的強(qiáng)度;建立并完善入侵發(fā)現(xiàn)率、對抗場景覆蓋率、平均響應(yīng)時間MTTR等指標(biāo)來量化“紅藍(lán)對抗”的效果;通過演練強(qiáng)化安全事件研判分析、規(guī)范安全事件處置流程,對安全事件進(jìn)行及時控制,形成快速處置和響應(yīng)機(jī)制,從而進(jìn)一步完善企業(yè)安全運(yùn)營中心(SOC)的建設(shè)。

網(wǎng)絡(luò)安全的本質(zhì)在對抗,在網(wǎng)絡(luò)安全“實(shí)戰(zhàn)化、常態(tài)化、體系化”背景下,“紅藍(lán)對抗”可以幫助金融業(yè)在網(wǎng)絡(luò)安全建設(shè)中實(shí)現(xiàn)“以攻擊促防御、以攻擊促整改、以實(shí)戰(zhàn)促建設(shè)”的目標(biāo),達(dá)到網(wǎng)絡(luò)安全“紅軍”、“藍(lán)軍”相互促進(jìn),循環(huán)提升的效果,從而不斷提升金融企業(yè)安全防護(hù)能力。